Unter das IT-Sicherheitsgesetz 2.0, das am 21. Mai 2021 verabschiedet wurde, fallen jetzt auch „Unternehmen im besonderen öffentlichen Interesse“ (UBI). Für diese Unternehmen hat das BSI nun die ersten konkreten Anforderungen festgelegt.

Doch welche Unternehmen fallen unter die Bezeichnung „UBI“? Hier kann man in drei Kategorien unterscheiden.

Kategorie 1:

Die Juristische Bezeichnung lautet: „Unternehmen, die Güter nach § 60 Absatz 1 Nummer 1 und 3 der Außenwirtschaftsverordnung in der jeweils geltenden Fassung herstellen oder entwickeln.“ Darunter fallen Unternehmen, die im Bereich Waffen, Munition und Rüstungsmaterial oder im Bereich von Produkten mit IT-Sicherheitsfunktionen zur Verarbeitung staatlicher Verschlusssachen tätig sind. Ebenfalls betroffen sind Unternehmen, die für die Komponenten o.g. Produkte und deren IT-Sicherheitsfunktionen zuständig sind.

Kategorie 2:

Unternehmen, die nach ihrer inländischen Wertschöpfung zu den größten Unternehmen in Deutschland gehören und daher von erheblicher volkswirtschaftlicher Bedeutung sind. Die Kennzahlen, nach denen dies bemessen wird, müssen noch per Rechtsverordnung vom BMI (Bundesministerium des Inneren, für Bau und Heimat) festgelegt werden. (Beispielweise könnten, das die Unternehmen die im DAX aufgelistet sind sein)

Kategorie 3:

Unternehmen, die in einem Bereich tätig sind, in dem gefährliche Stoffe in solchen Mengen vorhanden sind, das diese vorgegebene Mengenschwellen erreichen oder überschreiten. Aufgeführt werden diese Schwellwerte in Spalte 5 der Stoffliste in Anhang I der Störfall-Verordnung.

Juristisch heißt es, betroffen sind „Betreiber eines Betriebsbereichs der oberen Klasse im Sinne der Störfall-Verordnung in der jeweils geltenden Fassung” oder Betreiber, die, “nach § 1 Absatz 2 der Störfall-Verordnung diesen gleichgestellt sind.“

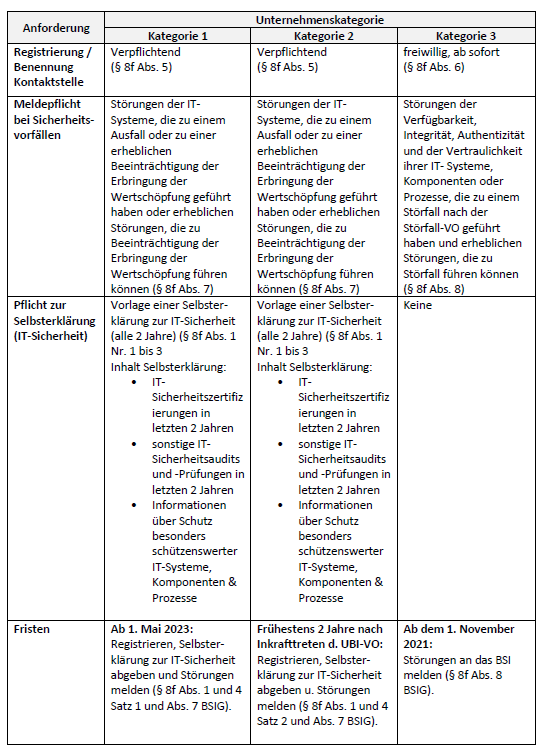

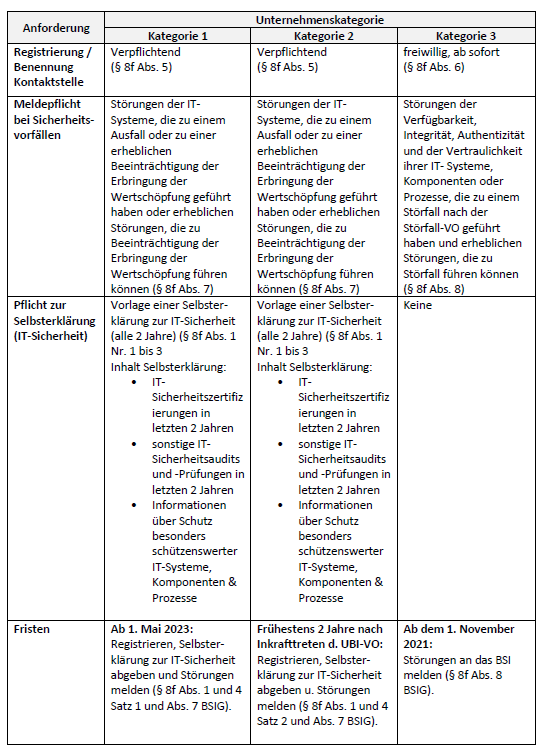

Zur Übersicht listen wir Ihnen die Anforderungen des BSI einmal tabellarisch auf:

Tabelle der Anforderungen aus dem IT-SiG 2.0

Es ergibt sich also zusammengefasst vorerst folgender Handlungsbedarf:

Kategorie 1: Hersteller/Entwickler von Gütern im Sinne von § 60 AWV müssen zum 1. Mai 2023 eine Selbsterklärung und eine Registrierung beim BSI einreichen.

Kategorie 2: Für die Unternehmen von erheblicher volkswirtschaftlicher Bedeutung wird das BMI eine Verordnung erstellen, durch die konkretisiert wird welche Unternehmen in diese Gruppe fallen. Bis zum Inkrafttreten der Verordnung besteht vorerst kein Handlungsbedarf.

Kategorie 3: Unternehmen müssen ab dem 1. November 2021 Vorfälle melden.

Weitere Informationen zu diesem Thema, insbesondere zur Störfallmeldung in Kategorie 3 finden Sie auf der Seite des BSI.

Auch die zum IT-Sicherheitsgesetz ergänzend gültige BSI Kritis Verordnung wurde überarbeitet und am 18.8.2021 in der neuen Version verabschiedet, diese Rechtsverordnung konkretisiert das IT-SiG 2.0 und tritt mit den geänderten Anforderungen und Schwellwerten am 1.Januar 2022 in Kraft. Offen sind auch hier bisher noch die konkreteren Definitionen der neuen betroffenen Unternehmen (UBI). Die Schwellenwerte und Identifikationsmechanismen sollen voraussichtlich 2022 in einer separaten UBI-Verordnung (UBI-VO) erfolgen.

AdobeStock_#25004364_WilliK

AdobeStock_#25004364_WilliK Adobe Stock | #436589695 | momius

Adobe Stock | #436589695 | momius